¿Cómo detectar los falsos CAPTCHA que instalan malware en tus dispositivos?

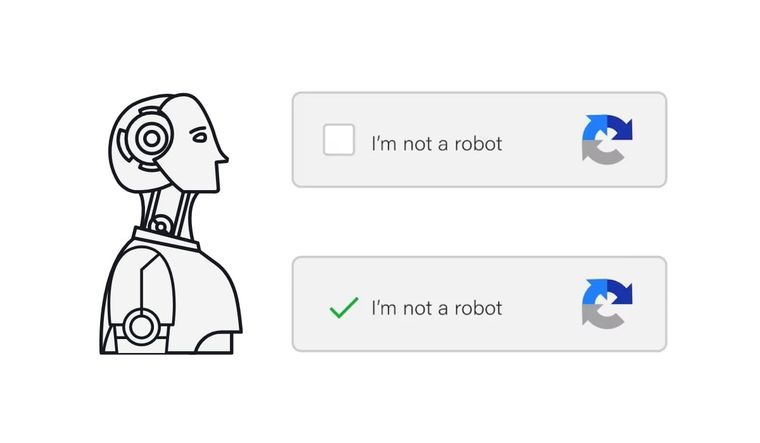

Los ataques de ingeniería social evolucionan y ahora incluyen falsos CAPTCHA diseñados para engañar a los usuarios y comprometer sus dispositivos mediante malware. Estos sitios fraudulentos hacen uso de un secuestrador del portapapeles, copiando comandos maliciosos que los propios usuarios ejecutan sin saberlo.

Las páginas maliciosas suelen ofrecer contenido atractivo, como películas o música, y piden al visitante que demuestre que no es un robot. Sin embargo, en lugar del proceso habitual de verificación, el sitio proporciona instrucciones para ejecutar comandos en Windows, lo que en realidad instala un malware tipo infostealer.

Este método se basa en el uso de mshta.exe, una herramienta legítima de Windows que ejecuta archivos HTML. Cuando el usuario sigue las instrucciones y pega el contenido copiado en el cuadro de ejecución de Windows, en realidad está activando un script de PowerShell que descarga y ejecuta software malicioso. Entre las amenazas detectadas se encuentran el Lumma Stealer y el SecTopRAT, ambos diseñados para robar información personal.

Para evitar estos ataques, se recomienda:

- No seguir instrucciones sospechosas de sitios web desconocidos.

- Utilizar software de seguridad que bloquee sitios y scripts maliciosos.

- Instalar extensiones de navegador que filtren dominios peligrosos.

- Desactivar JavaScript en el navegador al visitar páginas no confiables.

La desactivación de JavaScript previene el acceso al portapapeles, pero puede afectar el funcionamiento de sitios legítimos. Para gestionarlo de manera personalizada, los usuarios pueden configurar excepciones en navegadores como Chrome, Firefox, Opera y Edge.